- 推荐文章 :加强宣传教育,筑牢安全保密防线

- 推荐文章 :广东破获间谍案:境外间谍扮女网友抛出金钱诱惑40人被策反

- 推荐文章 :市保密局:把握重点环节,找准问题所在

- 推荐文章 :全市保密工作会议召开

- 推荐文章 :市保密局:学习教育、听取意见做到“三个到位”,查摆问..

- 推荐文章 :太和医院举办保密干部培训

- 推荐文章 :太和医院举办保密干部培训

- 推荐文章 :市保密局:召开党员大会,观看纪实片

- 推荐文章 :市保密局:重温入党誓词 推进党风廉政建设

- 推荐文章 :十堰市普通高校招生考试保密工作圆满结束

渗透攻击手段全解析

作者:本站原创 发布日期:2015-07-03 02:08:21 阅读: 次

黑客攻击用户常见的方法包括恶意钓鱼攻击、网页挂马攻击、社会工程学攻击及渗透攻击等多种方式。在前几期中我们介绍了关于恶意钓鱼攻击、网页挂马攻击以及社会工程学攻击的相关手段,本期我们将对黑客渗透攻击方式进行分析和描述,并结合实际案例分析提出可行有效的防范方法。

黑客渗透攻击是指黑客针对特定目标实施的多方位的攻击。这种攻击方式具有很强的针对性,黑客可以花很长的时间对已经确定的目标进行信息的搜集和整理,并结合一切可以利用的攻击手段对目标实施攻击。黑客渗透攻击的目的相当明确,就是入侵并盗取目标环境中的敏感数据信息,如敏感数据、敏感文件等。

黑客渗透攻击过程的三个阶段

黑客在实施渗透攻击过程中总体来说可以分为三个阶段,分别是预攻击阶段、攻击阶段和后攻击阶段:

1. 预攻击阶段

预攻击阶段是黑客对攻击目标相关信息进行收集和整理的阶段,也就是我们常说的黑客踩点。黑客通过多重方式进行信息收集,可以比较全面地了解被攻击目标的信息,并分析可能存在的安全问题,方便在攻击阶段实现目的明确的攻击测试,提高渗透攻击的成功率。

2. 攻击阶段

攻击阶段是黑客对攻击目标渗透过程的核心阶段,也是利用预攻击阶段收集到的信息实施黑客攻击的主要过程。通过预攻击阶段的信息收集和攻击阶段中渗透攻击的实施,黑客往往可以获取到目标环境的普通用户权限,如获取到网站的webshell或者获取目标主机反弹的cmdshell。黑客会通过该普通用户权限进一步收集目标系统信息,寻找可能存在的权限提升的机会,进而实现最高权限的获取。

3. 后攻击阶段

后攻击阶段是黑客对攻击战果进一步扩大,以及尽可能隐藏自身痕迹的过程。黑客通过内网渗透、嗅探攻击、口令破解或者安装特洛伊木马或病毒等方式实现该过程,实现对目标环境中内网敏感数据信息的获取,并在目标环境中留下隐藏的后门,以方便日后获取更多的数据信息。

黑客渗透攻击的常见方式

A. 预攻击阶段常见方式

黑客对攻击目标信息的收集可以通过多种方式实现,如通过查询域名的whois信息可以实现对域名注册人或组织的相关信息进行查看;通过对攻击目标进行端口或漏洞的扫描,可以实现确定目标主机开放的端口和服务,以及可能存在的漏洞情况;同样,结合搜索引擎查询结果,对相应的可被用来实施攻击的网页地址进行查阅。下面我们选取三个比较有代表性的方式进行描述。

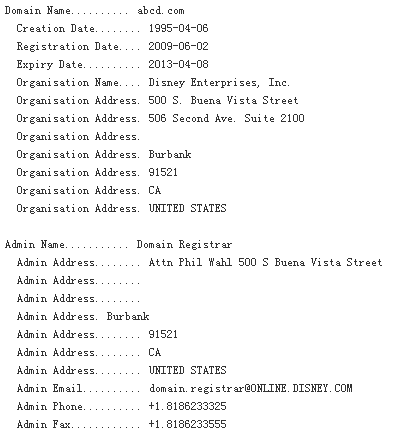

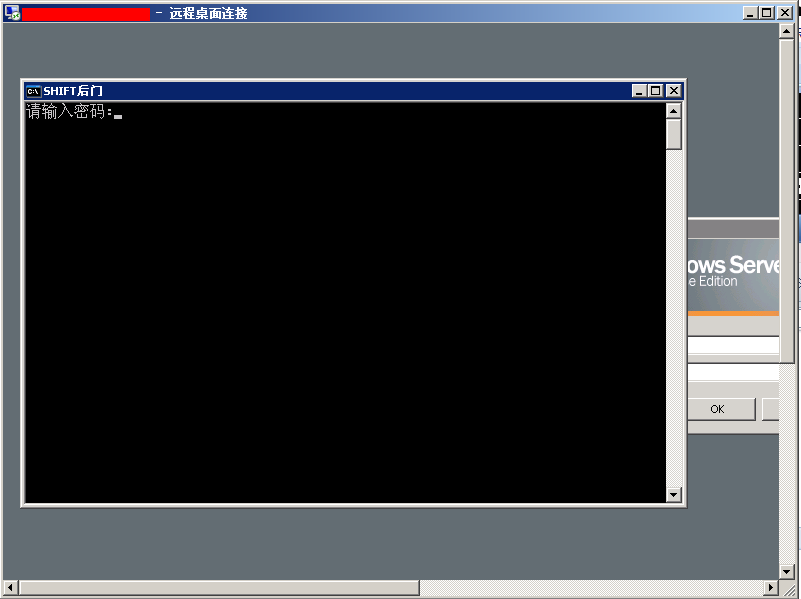

1. whois信息查看

whois是用来查询域名对应的IP地址以及注册域名的组织或个人等信息的传输协议。也就是说,whois信息可以用来查询某一个域名是否被注册了,以及注册该域名的详细信息,包括域名所有人、域名所有人电子邮箱地址、域名注册商信息等。目前网络环境中有很多网站提供在线查询whois信息的功能,可以很方便实现对该信息的查看,如下图1所示是我们对域名abcd.com的whois信息的查阅。

图1

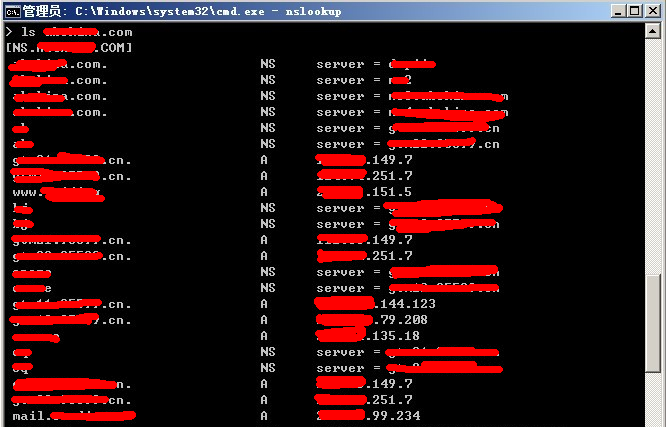

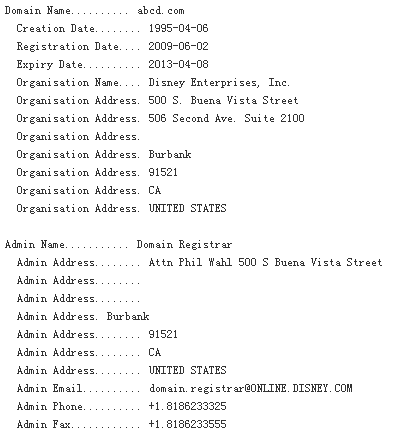

2. DNS域传送漏洞利用

DNS域传送漏洞是由于DNS服务器配置不当,导致黑客可以通过nslookup命令对相应的数据进行请求查询并获取相应的域名及对应IP信息的敏感数据,而这些信息都将成为黑客攻击阶段的主要攻击目标地址。如图2所示为某网站存在DNS域传送漏洞所暴露的网站域名以及对应的IP地址等信息。

图2

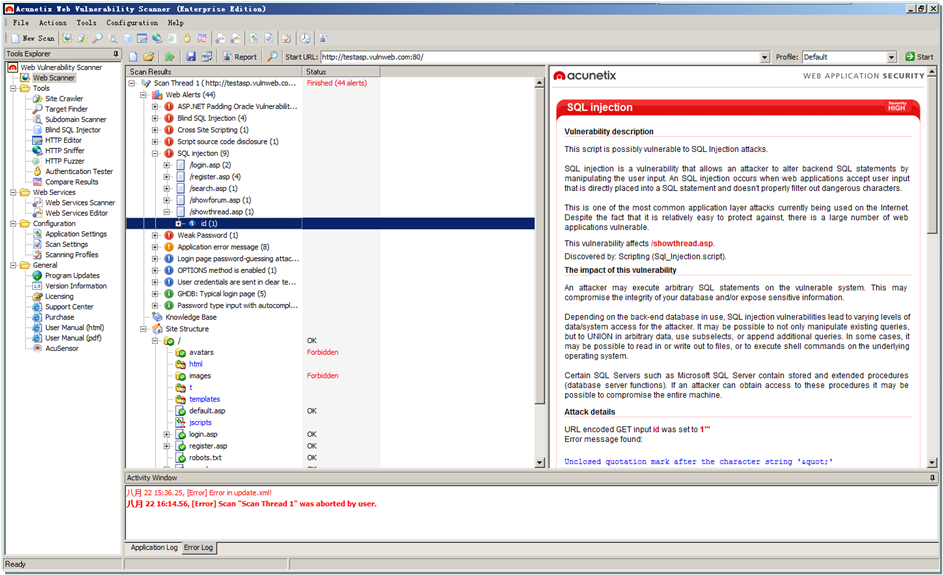

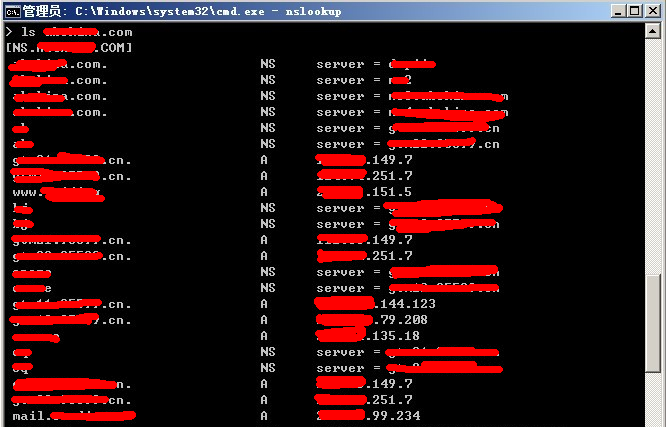

3. Web应用程序漏洞扫描

Web应用程序漏洞利用已经成为目前黑客渗透攻击最主流的攻击手段,在前几期中我们均有针对SQL注入漏洞、XSS跨站脚本攻击漏洞以及命令执行漏洞等常见的Web应用程序漏洞进行分析和介绍。在黑客对信息收集过程中,对Web应用程序漏洞的扫描也是预攻击计算中一个重要的步骤。尤其是目前网络环境中针对该种类型的扫描工具相当丰富,比较出名的工具像商业版的Acunetix Web Vulnerability Scanner、IBM公司的AppScan等,其他免费或开源的Web应用程序漏洞扫描工具更是数不胜数,而这些工具都可以通过傻瓜式的操作实现对目标Web应用程序的安全性进行扫描并给出扫描报告。如下图3所示是通过Acunetix Web Vulnerability Scanner对测试站点Web应用程序漏洞进行扫描的结果。

图3

B. 攻击阶段常见方式

攻击过程中,黑客结合预攻击阶段收集到的信息进行漏洞是否存在的验证,如果漏洞存在,那么黑客就可以利用漏洞获取一定的权限。根据黑客收集到的信息类别的不同,黑客也会相应地采取多种方式实现攻击。例如黑客通过whois信息查询以后,会结合信息中包含的域名注册人信息、电子邮箱信息、物理地址信息进行暴力破解密码或利用社会工程学攻击方式实现进一步攻击;通过对目标主机开放端口和漏洞扫描结果信息,可以尝试远程连接或溢出攻击测试;通过对Web应用程序安全漏洞的扫描,可以利用Web应用程序漏洞获取网站权限并获取webshell,并通过webshell进行更深层次的黑客攻击。下面我们选取三个比较有代表性的攻击方式进行描述:

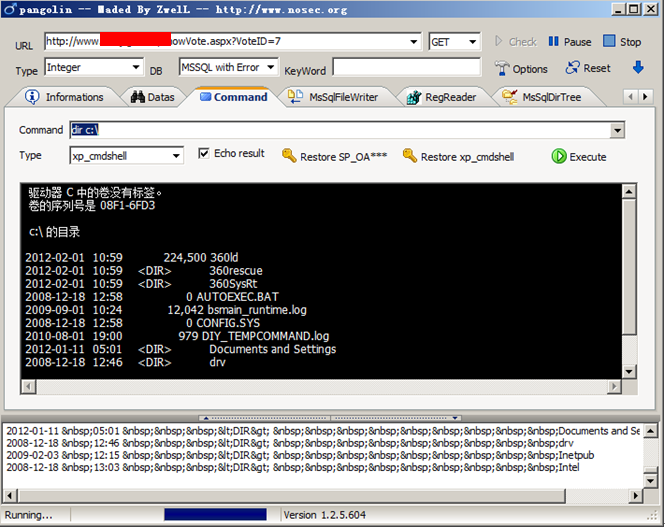

1. 利用Web应用程序漏洞攻击

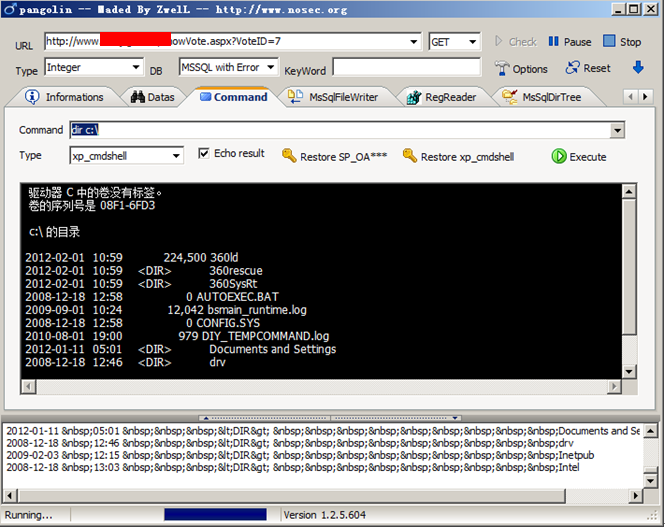

Web应用程序漏洞利用攻击是目前网络环境中黑客使用最多的攻击方式,由于该种利用方式漏洞类别较多并且攻击难度低的原因,导致该种利用方式被大量的黑客所掌握。更有甚者,即使在不了解技术细节的情况下,菜鸟黑客仍然可以借助网络上发布的黑客工具实现对目标网站的攻击。在前几期中,我们针对常见的Web应用程序漏洞进行了介绍,包括SQL注入攻击漏洞、XSS跨站脚本执行漏洞、上传漏洞、命令执行漏洞等,通过对这些漏洞的分析和描述我们了解到,借助这些常见的Web应用程序漏洞,黑客可以很容易获取网站的权限,甚至直接获取到系统权限。如下图4所示是黑客通过发现某网站存在SQL注入攻击漏洞,并且针对SQL Server数据库的SA权限,直接执行系统命令获取的相应信息。

图4

2. 利用Web框架漏洞攻击

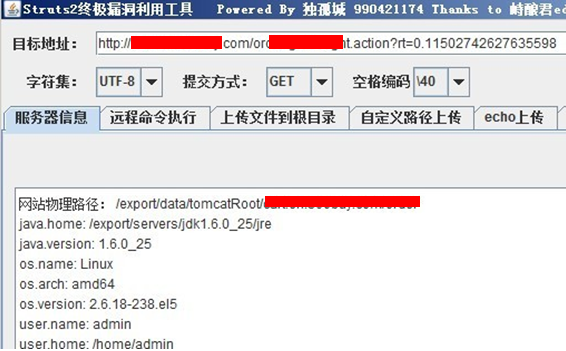

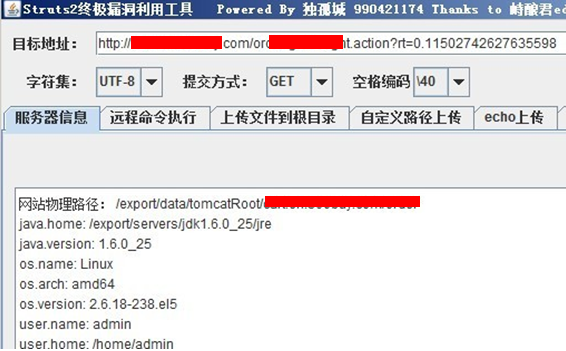

在目前Web应用开发过程中,使用MVC框架是一种很流行的做法。MVC框架将Web应用分成三个层次,其中View层负责用户浏览展示工作,Controller层负责Web应用的逻辑,它接收View层传入的请求,并将相应的请求转发给对应的Model进行处理,由Model层完成数据的处理。MVC框架通过切片和过滤等方式实现对数据进行全局处理,为Web应用的设计开发与安全提供了便利。但是Web应用框架本身也有存在漏洞的可能,网络环境中很多流行的Web应用开发框架就曾经出现过比较严重的漏洞,例如Struts2命令执行漏洞、Django命令执行漏洞以及Spring MVC命令执行漏洞等。黑客可以通过利用上述Web应用开发框架自身的漏洞,轻松实现命令执行的效果,进而获取较高的权限。如下图5所示为黑客通过利用Struts2命令执行漏洞轻松获取的某大型网站的敏感数据信息。

图5

3. 服务器C段渗透攻击

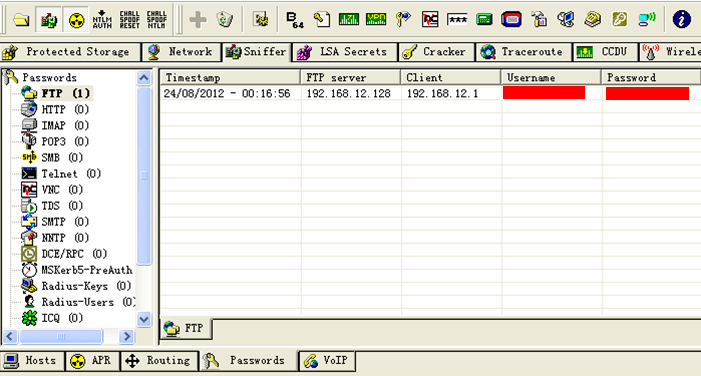

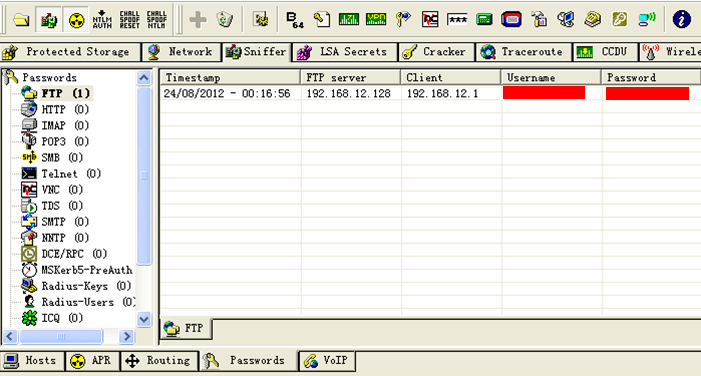

服务器C端渗透攻击是指当目标服务器的安全性相对配置较严时,黑客很难通过目标服务器本身实现渗透攻击的目的,那么此时黑客可以尝试通过目标服务器IP地址所在的C段地址进行扫描渗透,攻击目标服务器所在局域网环境的其他主机,在获取权限以后,再通过ARP欺骗嗅探等方式对目标服务器进行攻击渗透,截取网络传输过程中相关的敏感数据信息,如FTP登录信息、远程终端账号连接信息等,进而实现对目标服务器的渗透攻击。如下图6所示为黑客通过C段渗透攻击和嗅探的方式实现对目标主机FTP通讯数据的截取。

图6

C. 后攻击阶段常见方式

后攻击阶段是黑客利用攻击阶段所获取到的权限和数据信息将自己的攻击范围和战果进一步扩大的过程,同时黑客会结合多种手段隐藏自己入侵过程和操作的痕迹。后攻击阶段常见的黑客攻击方式包括内网渗透、权限提升、嗅探攻击、弱口令扫描以及安装后门等多种方式。下面结合三个具有代表性的攻击方法对后攻击阶段常见方式进行描述:

1. 内网渗透

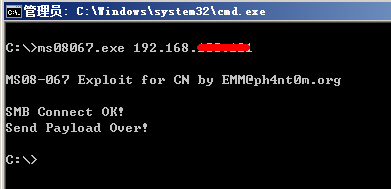

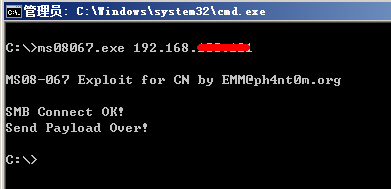

内网渗透是指黑客通过外网访问的方式获取到了目标环境中对外提供服务的服务器权限以后,利用获取到权限继续对该服务器所在的局域网环境中的其他主机进行渗透攻击的过程。由于大多数企业和个人对待内外网安全水平的态度有较大的差异,往往将很多的精力都放在外网的安全上,而内网的安全却被忽视,导致已经公布很久的漏洞仍然没有修补或者针对内网主机的密码设置的复杂度也不是很高,这样黑客可以通过远程溢出或者弱口令扫描等方式来扩大攻击效果。如下图7所示为黑客通过利用MS08067远程溢出漏洞利用程序对局域网内某一IP主机进行攻击。

图7

2. 提升权限

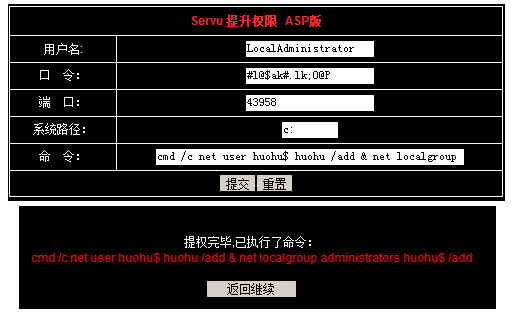

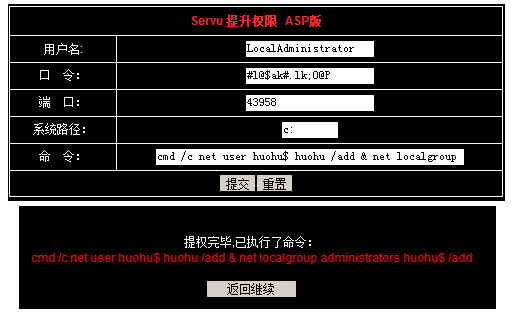

权限提升是指黑客在攻击阶段获取的权限大多数情况下是普通用户权限,而普通用户权可浏览和操作的范围相当有限,在获取某些数据时,会因为权限不足导致获取数据内容失败。因此需要在已经获取到的普通权限的基础上进一步提升操作权限到system权限才可以进行相应的操作。提升权限主要是利用目标主机环境中安装的软件或服务存在的权限实现的,如利用Serv-U FTP软件实现的权限提升、利用MSSQL/MySQL数据库实现的权限提升、利用替换服务实现的权限提升,以及利用本地溢出漏洞实现的权限提升等。如下图8所示为黑客通过利用Web服务器环境中安装的Serv-U FTP服务器漏洞实现权限提升并添加系统管理员账户的过程。

图8

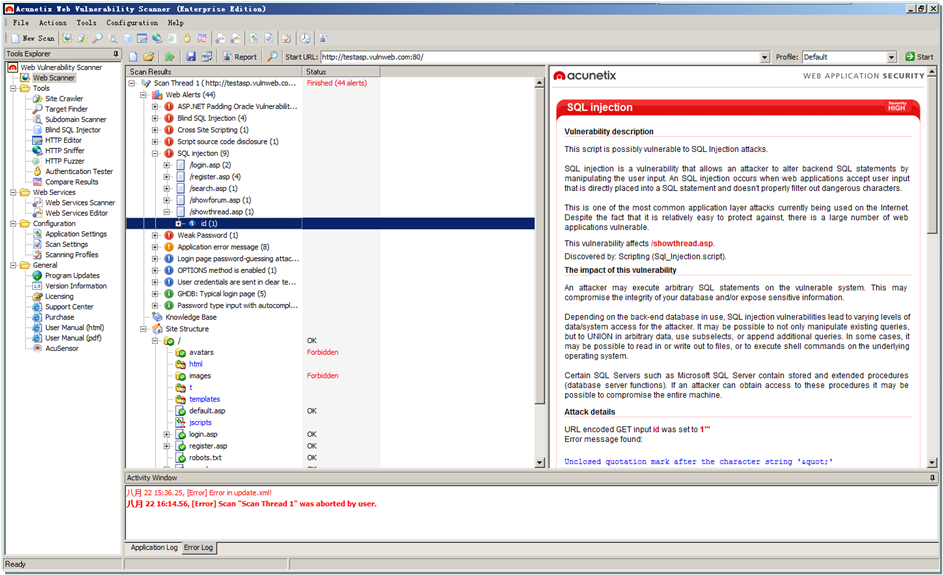

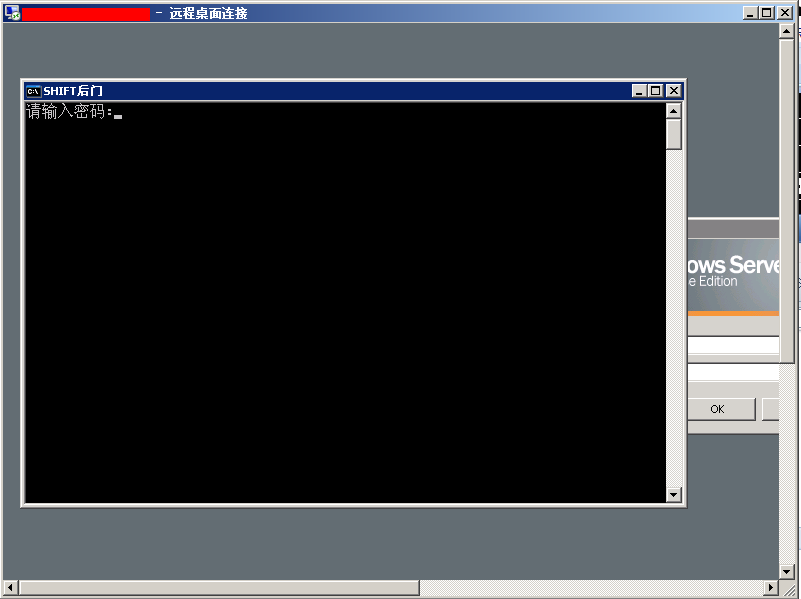

3. 后门安装

后门安装是指黑客在获取目标主机的权限以后,会通过安装隐蔽性较高的特洛伊木马、Rootkit等程序作为方便日后进入服务器进行信息查看或获取的后门。后门包括的种类有很多种,包括替换文件形成的后门、端口复用的后门程序以及隐匿于操作系统内核的Rootkit等。大多数黑客不会通过添加一个系统账户包括隐藏账户的方式方便以后进入服务器,因为这种方式很容易被系统管理员通过日志审计或查看用户的方式发现黑客的踪迹,所以比较流行的方式是通过安装后门应用程序的方式实现。如下图9所示为黑客通过替换黏贴键应用程序以后形成的黏贴键后门,黑客只需通过正常的远程桌面连接到服务器以后,在不需要输入主机账户和密码的情况下,通过连续按shift键五次就可以激活后门程序,并输入密码执行操作。

图9

黑客渗透攻击是指黑客针对特定目标实施的多方位的攻击。这种攻击方式具有很强的针对性,黑客可以花很长的时间对已经确定的目标进行信息的搜集和整理,并结合一切可以利用的攻击手段对目标实施攻击。黑客渗透攻击的目的相当明确,就是入侵并盗取目标环境中的敏感数据信息,如敏感数据、敏感文件等。

黑客渗透攻击过程的三个阶段

黑客在实施渗透攻击过程中总体来说可以分为三个阶段,分别是预攻击阶段、攻击阶段和后攻击阶段:

1. 预攻击阶段

预攻击阶段是黑客对攻击目标相关信息进行收集和整理的阶段,也就是我们常说的黑客踩点。黑客通过多重方式进行信息收集,可以比较全面地了解被攻击目标的信息,并分析可能存在的安全问题,方便在攻击阶段实现目的明确的攻击测试,提高渗透攻击的成功率。

2. 攻击阶段

攻击阶段是黑客对攻击目标渗透过程的核心阶段,也是利用预攻击阶段收集到的信息实施黑客攻击的主要过程。通过预攻击阶段的信息收集和攻击阶段中渗透攻击的实施,黑客往往可以获取到目标环境的普通用户权限,如获取到网站的webshell或者获取目标主机反弹的cmdshell。黑客会通过该普通用户权限进一步收集目标系统信息,寻找可能存在的权限提升的机会,进而实现最高权限的获取。

3. 后攻击阶段

后攻击阶段是黑客对攻击战果进一步扩大,以及尽可能隐藏自身痕迹的过程。黑客通过内网渗透、嗅探攻击、口令破解或者安装特洛伊木马或病毒等方式实现该过程,实现对目标环境中内网敏感数据信息的获取,并在目标环境中留下隐藏的后门,以方便日后获取更多的数据信息。

黑客渗透攻击的常见方式

A. 预攻击阶段常见方式

黑客对攻击目标信息的收集可以通过多种方式实现,如通过查询域名的whois信息可以实现对域名注册人或组织的相关信息进行查看;通过对攻击目标进行端口或漏洞的扫描,可以实现确定目标主机开放的端口和服务,以及可能存在的漏洞情况;同样,结合搜索引擎查询结果,对相应的可被用来实施攻击的网页地址进行查阅。下面我们选取三个比较有代表性的方式进行描述。

1. whois信息查看

whois是用来查询域名对应的IP地址以及注册域名的组织或个人等信息的传输协议。也就是说,whois信息可以用来查询某一个域名是否被注册了,以及注册该域名的详细信息,包括域名所有人、域名所有人电子邮箱地址、域名注册商信息等。目前网络环境中有很多网站提供在线查询whois信息的功能,可以很方便实现对该信息的查看,如下图1所示是我们对域名abcd.com的whois信息的查阅。

图1

2. DNS域传送漏洞利用

DNS域传送漏洞是由于DNS服务器配置不当,导致黑客可以通过nslookup命令对相应的数据进行请求查询并获取相应的域名及对应IP信息的敏感数据,而这些信息都将成为黑客攻击阶段的主要攻击目标地址。如图2所示为某网站存在DNS域传送漏洞所暴露的网站域名以及对应的IP地址等信息。

图2

3. Web应用程序漏洞扫描

Web应用程序漏洞利用已经成为目前黑客渗透攻击最主流的攻击手段,在前几期中我们均有针对SQL注入漏洞、XSS跨站脚本攻击漏洞以及命令执行漏洞等常见的Web应用程序漏洞进行分析和介绍。在黑客对信息收集过程中,对Web应用程序漏洞的扫描也是预攻击计算中一个重要的步骤。尤其是目前网络环境中针对该种类型的扫描工具相当丰富,比较出名的工具像商业版的Acunetix Web Vulnerability Scanner、IBM公司的AppScan等,其他免费或开源的Web应用程序漏洞扫描工具更是数不胜数,而这些工具都可以通过傻瓜式的操作实现对目标Web应用程序的安全性进行扫描并给出扫描报告。如下图3所示是通过Acunetix Web Vulnerability Scanner对测试站点Web应用程序漏洞进行扫描的结果。

图3

B. 攻击阶段常见方式

攻击过程中,黑客结合预攻击阶段收集到的信息进行漏洞是否存在的验证,如果漏洞存在,那么黑客就可以利用漏洞获取一定的权限。根据黑客收集到的信息类别的不同,黑客也会相应地采取多种方式实现攻击。例如黑客通过whois信息查询以后,会结合信息中包含的域名注册人信息、电子邮箱信息、物理地址信息进行暴力破解密码或利用社会工程学攻击方式实现进一步攻击;通过对目标主机开放端口和漏洞扫描结果信息,可以尝试远程连接或溢出攻击测试;通过对Web应用程序安全漏洞的扫描,可以利用Web应用程序漏洞获取网站权限并获取webshell,并通过webshell进行更深层次的黑客攻击。下面我们选取三个比较有代表性的攻击方式进行描述:

1. 利用Web应用程序漏洞攻击

Web应用程序漏洞利用攻击是目前网络环境中黑客使用最多的攻击方式,由于该种利用方式漏洞类别较多并且攻击难度低的原因,导致该种利用方式被大量的黑客所掌握。更有甚者,即使在不了解技术细节的情况下,菜鸟黑客仍然可以借助网络上发布的黑客工具实现对目标网站的攻击。在前几期中,我们针对常见的Web应用程序漏洞进行了介绍,包括SQL注入攻击漏洞、XSS跨站脚本执行漏洞、上传漏洞、命令执行漏洞等,通过对这些漏洞的分析和描述我们了解到,借助这些常见的Web应用程序漏洞,黑客可以很容易获取网站的权限,甚至直接获取到系统权限。如下图4所示是黑客通过发现某网站存在SQL注入攻击漏洞,并且针对SQL Server数据库的SA权限,直接执行系统命令获取的相应信息。

图4

2. 利用Web框架漏洞攻击

在目前Web应用开发过程中,使用MVC框架是一种很流行的做法。MVC框架将Web应用分成三个层次,其中View层负责用户浏览展示工作,Controller层负责Web应用的逻辑,它接收View层传入的请求,并将相应的请求转发给对应的Model进行处理,由Model层完成数据的处理。MVC框架通过切片和过滤等方式实现对数据进行全局处理,为Web应用的设计开发与安全提供了便利。但是Web应用框架本身也有存在漏洞的可能,网络环境中很多流行的Web应用开发框架就曾经出现过比较严重的漏洞,例如Struts2命令执行漏洞、Django命令执行漏洞以及Spring MVC命令执行漏洞等。黑客可以通过利用上述Web应用开发框架自身的漏洞,轻松实现命令执行的效果,进而获取较高的权限。如下图5所示为黑客通过利用Struts2命令执行漏洞轻松获取的某大型网站的敏感数据信息。

图5

3. 服务器C段渗透攻击

服务器C端渗透攻击是指当目标服务器的安全性相对配置较严时,黑客很难通过目标服务器本身实现渗透攻击的目的,那么此时黑客可以尝试通过目标服务器IP地址所在的C段地址进行扫描渗透,攻击目标服务器所在局域网环境的其他主机,在获取权限以后,再通过ARP欺骗嗅探等方式对目标服务器进行攻击渗透,截取网络传输过程中相关的敏感数据信息,如FTP登录信息、远程终端账号连接信息等,进而实现对目标服务器的渗透攻击。如下图6所示为黑客通过C段渗透攻击和嗅探的方式实现对目标主机FTP通讯数据的截取。

图6

C. 后攻击阶段常见方式

后攻击阶段是黑客利用攻击阶段所获取到的权限和数据信息将自己的攻击范围和战果进一步扩大的过程,同时黑客会结合多种手段隐藏自己入侵过程和操作的痕迹。后攻击阶段常见的黑客攻击方式包括内网渗透、权限提升、嗅探攻击、弱口令扫描以及安装后门等多种方式。下面结合三个具有代表性的攻击方法对后攻击阶段常见方式进行描述:

1. 内网渗透

内网渗透是指黑客通过外网访问的方式获取到了目标环境中对外提供服务的服务器权限以后,利用获取到权限继续对该服务器所在的局域网环境中的其他主机进行渗透攻击的过程。由于大多数企业和个人对待内外网安全水平的态度有较大的差异,往往将很多的精力都放在外网的安全上,而内网的安全却被忽视,导致已经公布很久的漏洞仍然没有修补或者针对内网主机的密码设置的复杂度也不是很高,这样黑客可以通过远程溢出或者弱口令扫描等方式来扩大攻击效果。如下图7所示为黑客通过利用MS08067远程溢出漏洞利用程序对局域网内某一IP主机进行攻击。

图7

2. 提升权限

权限提升是指黑客在攻击阶段获取的权限大多数情况下是普通用户权限,而普通用户权可浏览和操作的范围相当有限,在获取某些数据时,会因为权限不足导致获取数据内容失败。因此需要在已经获取到的普通权限的基础上进一步提升操作权限到system权限才可以进行相应的操作。提升权限主要是利用目标主机环境中安装的软件或服务存在的权限实现的,如利用Serv-U FTP软件实现的权限提升、利用MSSQL/MySQL数据库实现的权限提升、利用替换服务实现的权限提升,以及利用本地溢出漏洞实现的权限提升等。如下图8所示为黑客通过利用Web服务器环境中安装的Serv-U FTP服务器漏洞实现权限提升并添加系统管理员账户的过程。

图8

3. 后门安装

后门安装是指黑客在获取目标主机的权限以后,会通过安装隐蔽性较高的特洛伊木马、Rootkit等程序作为方便日后进入服务器进行信息查看或获取的后门。后门包括的种类有很多种,包括替换文件形成的后门、端口复用的后门程序以及隐匿于操作系统内核的Rootkit等。大多数黑客不会通过添加一个系统账户包括隐藏账户的方式方便以后进入服务器,因为这种方式很容易被系统管理员通过日志审计或查看用户的方式发现黑客的踪迹,所以比较流行的方式是通过安装后门应用程序的方式实现。如下图9所示为黑客通过替换黏贴键应用程序以后形成的黏贴键后门,黑客只需通过正常的远程桌面连接到服务器以后,在不需要输入主机账户和密码的情况下,通过连续按shift键五次就可以激活后门程序,并输入密码执行操作。

图9

鄂ICP备11004862号-1

鄂ICP备11004862号-1

鄂公网安备 42030202000279号

鄂公网安备 42030202000279号